- Llámenos

- 630028291

- [email protected]

Los daños informáticos

Los daños informáticos

Uno de los delitos más destacados que se introdujeron en la reforma de 2015 del Código Penal es el de daños informáticos, que se regulan en los artículos 264 y siguientes de dicho cuerpo legal.

De esta forma, se castiga como tipo básico al que por cualquier medio, sin autorización y de manera grave borrase, dañase, deteriorase, alterase, suprimiese, o hiciese inaccesibles datos informáticos, programas informáticos o documentos electrónicos ajenos, cuando el resultado producido fuera grave.

Además de este tipo básico, se castiga el acceso inconsentido, la obstaculización de un sistema informático ajeno y producir, adquirir o facilitar un programa informático para realizar alguna de las conductas anteriores.

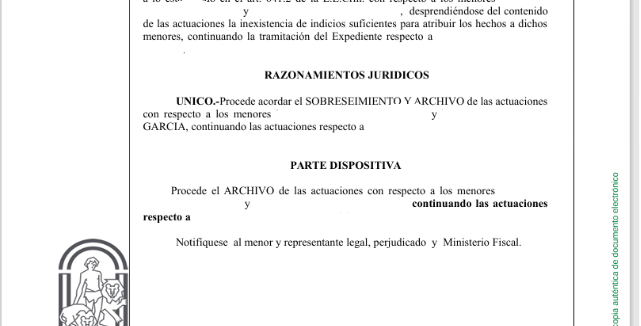

Según la jurisprudencia y centrándonos en el tipo básico del 264, se requiere como elemento típico que la conducta y el resultado producido fueran graves. Por tanto, para que los hechos enjuiciados pudieran tener verdadera trascendencia penal no basta con que se hubieran borrado, dañado, deteriorado, alteado o suprimido datos, programas o documentos informáticos sino que también es necesario que se hubiera desplegado una conducta grave y, además, que el resultado producido fuera igualmente grave.

El precepto, sin embargo, no delimita los criterios que permitan determinar la gravedad de la conducta ni del resultado, lo que plantea el problema a la hora de delimitar aquellos ataques que verdaderamente pueden resultar perturbadores o molestos pero penalmente insignificantes y distinguirlos de los que por su mayor gravedad revisten relevancia penal. Esta diferenciación deberá hacerse caso por caso, atendiendo a diversos criterios que puedan aportar aquellos indicadores. Así, en cuanto a la conducta, la gravedad del ataque podrá revestir las más diversas modalidades, desde las más elementales, consistentes simplemente en borrar o dañar datos informáticos, programas o documentos, hasta otras mucho más elaboradas, como el denominado ciberpunking que se diferencia a su vez del hacking (o intrusismo informático) o del cracking (o vulneración de los derechos de autor) y, entre las primera se encuentran desde los ya conocidos troyanos u otros virus informáticos hasta las llamadas time bombs (bombas lógicas de acción retardada que destruyen ficheros) o el superzapping ( o uso no autorizado de un programa de utilidad para alterar o borrar los datos almacenados) o los cáncer rutine (ordenes que provocan su reproducción en otros programas) entre otros procedimientos idóneos de afectar directamente a los datos o programas informático o a los documentos electrónicos.

Pero es más, además de la gravedad de la conducta también será preciso que el resultado sea grave, para lo cual no solo podrá tenerse en cuenta el posible coste económico de la reparación o del perjuicio causado por la eliminación o inutilización sino que también podrán contemplarse otros indicadores como la posibilidad o no de recuperar los datos informáticos, o la pérdida definitiva de los mismos, o la posibilidad de recuperación y, en este caso, la complejidad técnica de los trabajos de restauración, la duración de las tareas de recuperación o su coste o el importe del perjuicio causado.

Por último, tanto la gravedad de la conducta como la gravedad del resultado deberán ser cumplidamente acreditadas por cuanto que tanto el uno como el otro constituyen elementos configuradores del delito de daños informáticos tipìficado en el artículo 264 del Código Penal.

Finalmente, hay que destacar que este delito es susceptible de ser cometido por una persona jurídica, según la legislación vigente.

Experto abogado penalista en Córdoba. Pida cita en el teléfono 630028291 (9 a 14 y 17 a 20 L-V) o a través del correo [email protected]